こんにちは。

今日のブログでは、新興のランサムウェアグループについての調査結果をご紹介したいと思います。

最近、ランサムウェアグループの動向を追跡している中で、新たに浮上してきたと思われる一組織を見つけました。

このグループは「Nova」と名乗っており、ウェブ検索を行っても具体的な情報がほとんど見つからないことから、彼らが新たに登場した可能性が高いと推察します。

検体の挙動について

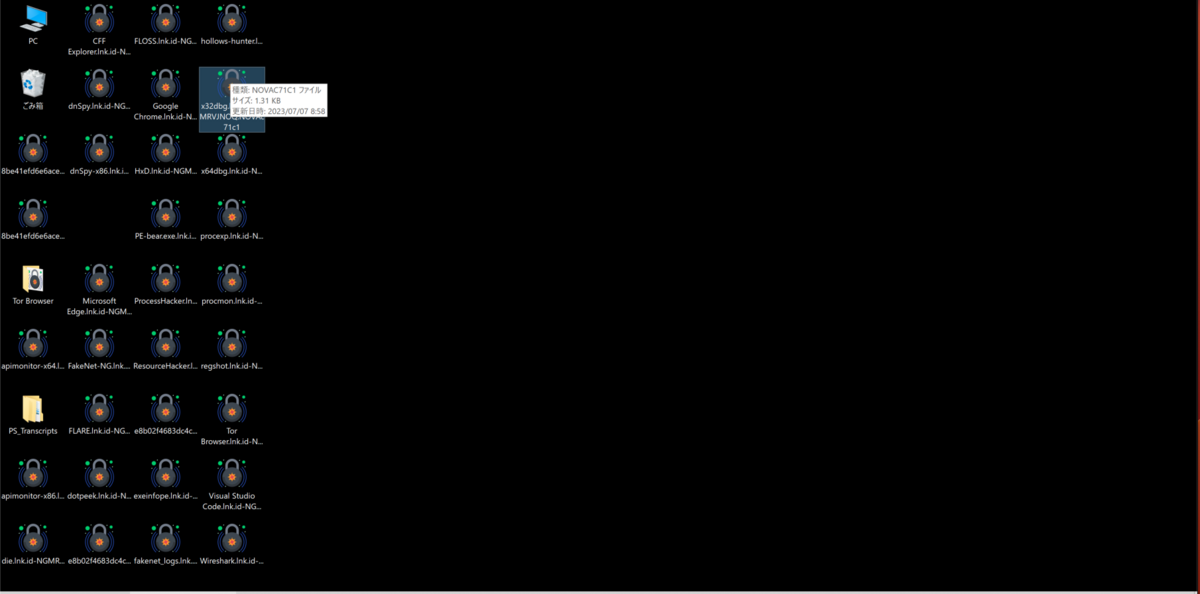

Novaが運用するランサムウェアは、一度実行されると、「ファイルの暗号化」「ログの削除」「アイコンの変更」「壁紙の変更」といった一連の操作を行います。

暗号化されたファイルのプロパティ情報です。

暗号化が完了すると、以下のコマンドが実行され、「自分自身の削除」「端末の再起動」「Windowsイベントログの消去」が順に行われます。

timeoutl /t 10del /f "C:¥Users¥user¥Desktop¥<自分自身>" shutdown /r powershell "wevtutil el | Foreach-Object {wevtutil cl "$_"}"

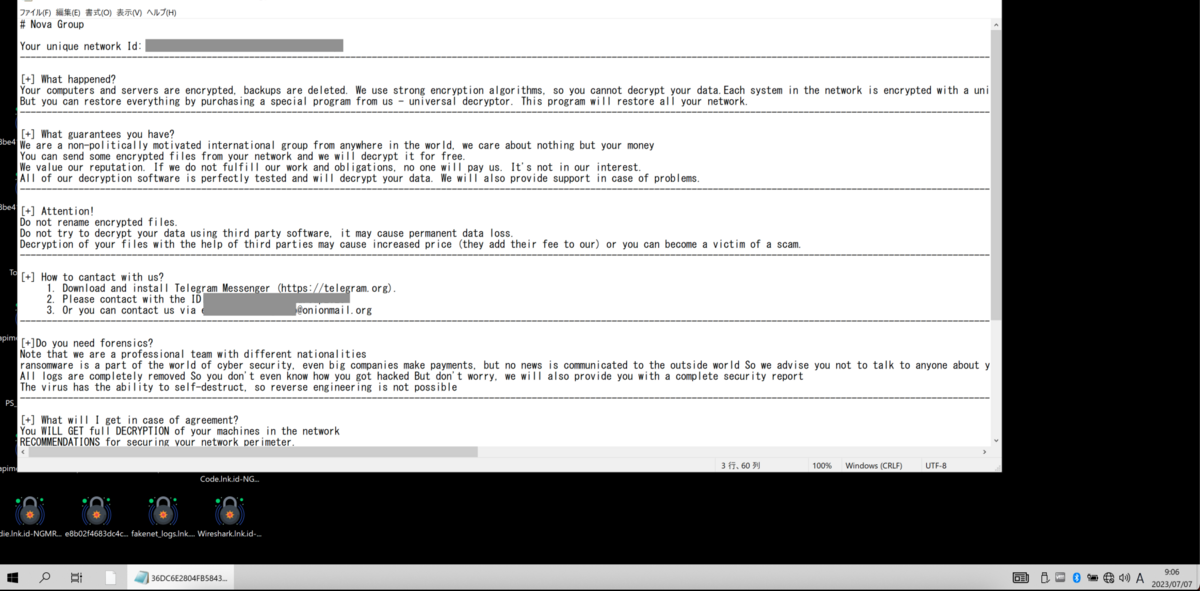

システムが再起動すると、脅迫文が表示されます。これにはユニークIDと、ランサムウェアグループとの通信手段が記載されています。

脅迫文からは、このグループが特定の政治的背景を持たず、金儲けを目的として行動していることが伺えます。

[どのような保証がありますか?

我々は、世界のどこからでも非政治的に動機づけられた国際的なグループであり、我々はあなたのお金以外の何も気にしません。

あなたのネットワークからいくつかの暗号化されたファイルを送信することができ、我々は自由のためにそれを解読します。

私たちは評判を大切にします。もし私たちが仕事と義務を果たさなければ、誰も私たちにお金を払ってくれません。それは私たちの利益になりません。

当社の復号化ソフトウェアはすべて完璧にテストされており、お客様のデータを復号化します。また、問題が発生した場合のサポートも提供いたします。

さらに注目すべき点として、このグループは通常のTor経由のチャットページではなく、Telegramまたは電子メールでのコミュニケーションを指定しています。

[+] How to cantact with us?

1. Download and install Telegram Messenger (https://telegram.org).

2. Please contact with the ID https://t.me/<ランサムグループ名>

3. Or you can contact us via email at <*****>@onionmail.org

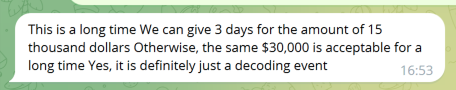

ランサムグループとのやり取り

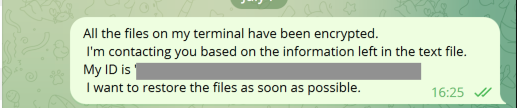

今回はTelegramを介してランサムウェアグループとのコミュニケーションを試み、以下の情報を取得することができました。

- 身代金の費用(値引きは可能か)

- 支払い期限

- ビットコインアドレス

- 取引履歴

まず、脅迫文に記載されていたTelegramのIDを調べたところ、該当するアカウントが一つ見つかりました。

脅迫文で提供されたIDを用いて復号化ツールの取得を依頼すると、わずか2分後に返信がありました。

調査は日本時間の深夜に行なっていたため、レスポンスも早いかなと思っていましたが、想像をよりも早かったです。

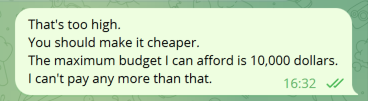

交渉の初期段階で、ウェブサイトのURLまたは会社の住所が要求されました。ウェブサイトは存在しないと伝えると、身代金額が提示されました。

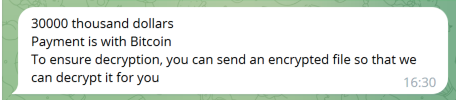

提示された額は30,000ドルで、7/8現在のレート(1ドル=142円)で換算すると約4,260,000円、つまり約430万円でした。

以前に調査した「Black Basta」グループが要求した1700万ドル(約24億円)と比較すると、Novaの要求額は一見リアルな範囲に見えます。

身代金の値引きが可能かどうかを探るために、1/3の額を提示してみましたが

これは受け入れられませんでした。

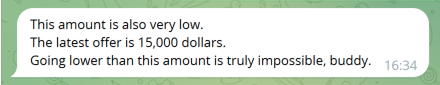

しかし、半額の約210万円までなら値引き可能との返答がありました。

これは、Novaが新興のグループであり、実績作りや資金獲得のために値引きに応じる可能性があることが考えられます。

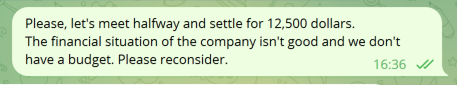

もう少し価格交渉を行いお互いが希望する中間を提示してみました。

結果的に交渉は失敗しましたw(少し呆れられた様子)

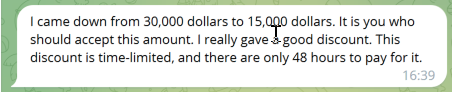

また、支払い期限は2日間と設定されていました。

値引きが可能だったことから、次は支払い期限の延長を交渉したところ、最大で3日まで猶予してもらうことができました。

ただし、220万円の身代金を支払う場合は3日以内に支払う必要があり、元の価格の430万円であれば支払い期限は設定されていないようです。

最後に、ビットコインアドレスの取得を試みましたが、支払いのタイミングになるまで教えてもらえませんでした。

何度もチャットで交渉を重ね、最初の連絡から約1時間後にようやくアドレスを取得することができました。

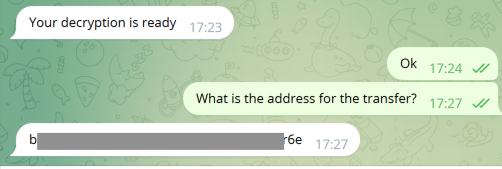

BTCウォレットの追跡情報について

今回は、ビットコインのトランザクション履歴をチェックするために「chainFlyer」というサイトを使用しました。

以下がその結果です。

該当アドレスでは、合計33回の取引が確認されました。

このウォレットで初めて記録された取引は今年の1月31日で、現在のレートで約93,000円のビットコインが受け取られていました。

したがって、この検体が出現するよりも前から、おそらく他のランサムウェアの身代金として使用されていた可能性が推測されます。

次に、2月には受け取り金額が増加し、約100万円を受け取っています。

これが受け取られてからわずか1時間後には、すべて別のアドレスに送金されています。

その2日後には約600万円を受け取り、これを3回に分けて別のアドレスへと移動させています。

最も大きな取引は3月11日に行われ、その時には約1400万円が受け取られています。

先ほどと同様に、このビットコインも直ぐに別のアドレスへ全額送金されていました。

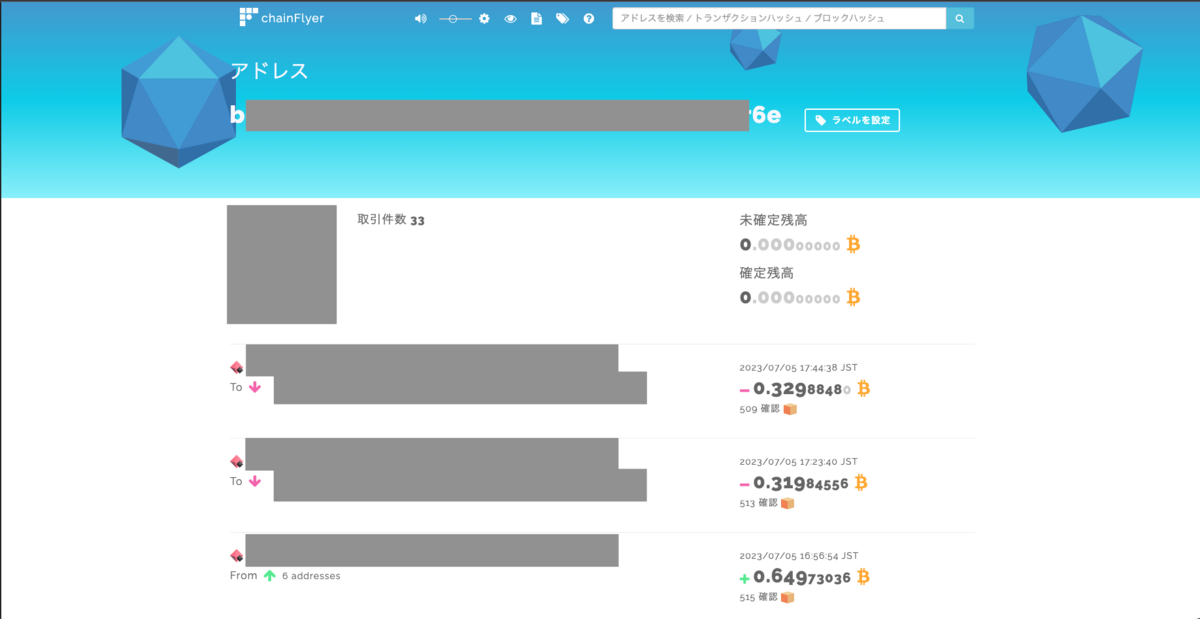

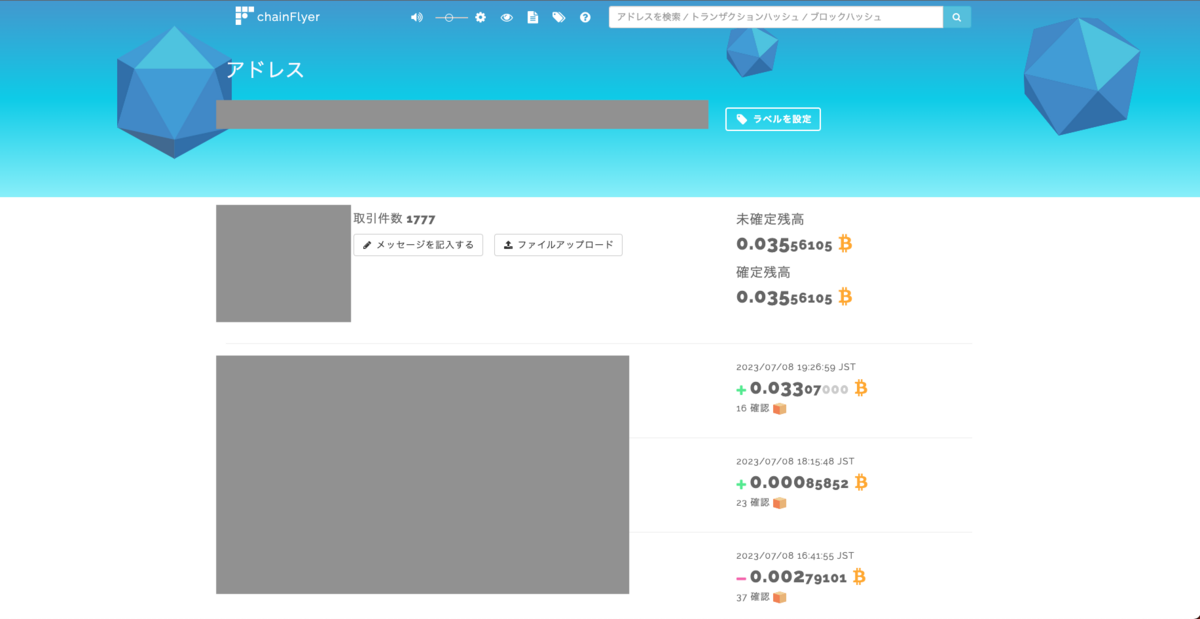

なお、これらの送金はすべて同一のアドレスへ行われており、そのアドレスでは合計で1,777回の取引が行われていました。

さらに、本日(7/8)もこのアドレスでビットコインの取引が活発に行われていることが確認できました。

以上が今回のビットコインウォレットの追跡情報となります。

取引履歴を確認して分かったこととして、まず、取引金額が一定ではないという点です。これは、被害者の規模や特性に応じて身代金の金額を調節している可能性を示唆しています。具体的には、大規模な企業からはより高額な身代金を要求し、小規模な企業や個人からはより低額な身代金を要求している可能性が考えられます。

次に、ビットコインの送金速度が非常に速いことです。これは、このランサムウェアグループがお金を最優先に考えていると考える根拠となります。ほとんどの場合、ビットコインがウォレットに入金されるとすぐに別のアドレスに送金されています。これは、ランサムウェアグループが身代金をすばやく安全な場所に移動させることで、自身のリスクを最小限に抑えようとしていると解釈できます。

終わり

今回の記事では、「Nova」という新興のランサムウェアグループに焦点を当てて分析しました。このグループは、特定の政治的な意図を持たずに行動し、単純に利益追求が目的であることから、彼らの攻撃対象はインフラ施設や医療機関を含む可能性があります。

身代金の要求については、現実的な範囲内で設定されており、交渉を通じてさらに減額させることも可能でした。しかし、このグループが企業の情報、特に住所やウェブサイトを確認する行動パターンが見られたことから、要求額はターゲットとなる企業の規模や特性に応じて変動することが推察されます。ビットコインによる支払い履歴からも、この傾向が示唆されています。

今回のブログはここまでになります。

最後まで読んでいただき、ありがとうございました。